Uno de los delitos informáticos se esta desarrollando habitualmente es el Cryptojakcing que no es más que tomar secuestrado los dispositivos para extraer Monero (XMR). Según el portal Malwarebytes una reciente campaña de minería “Drive-by” redirigió a millones de dispositivos con el sistema operativo Android a un sitio web que secuestraba sus dispositivos para luego extraer la criptomoneda utilizando Coinhive que es un minero de JavaScript (un lenguaje de programación) que se inserta en sitios web y se ejecuta en el navegador y extrae XMR.

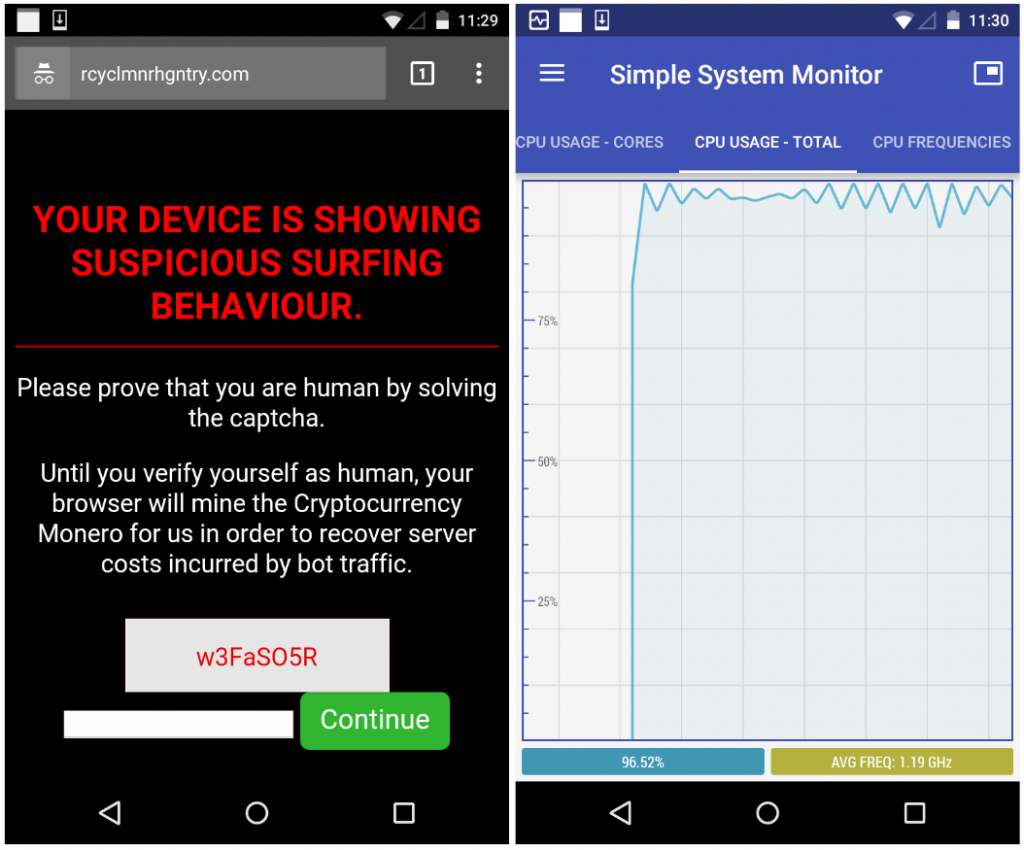

El modus operandis consistía redireccionar a los usuarios a una página que les decía que su dispositivo estaba “mostrando un comportamiento de navegación sospechoso”. Como tal, tenían que verificar que eran humanos al resolver un CAPTCHA, mientras que su dispositivo se usó para extraer Monero “con el fin de recuperar los costos del servidor incurridos por el tráfico bot “.

Todos los usuarios tenían que hacer era resolver el CAPTCHA y hacer clic en un botón “continuar”. Una vez resueltos, serían redirigidos a la página de inicio de Google, lo que los investigadores notaron fue una elección extraña. Malwarebytes detalla que vio por primera vez la campaña “drive-by” el mes pasado, pero que podría haber existido desde noviembre de 2017. El desencadenante exacto que capturó a los usuarios no está claro, pero los investigadores creen que las aplicaciones infectadas con anuncios maliciosos hicieron el truco .

Todos los usuarios tenían que hacer era resolver el CAPTCHA y hacer clic en un botón “continuar”. Una vez resueltos, serían redirigidos a la página de inicio de Google, lo que los investigadores notaron fue una elección extraña. Malwarebytes detalla que vio por primera vez la campaña “drive-by” el mes pasado, pero que podría haber existido desde noviembre de 2017. El desencadenante exacto que capturó a los usuarios no está claro, pero los investigadores creen que las aplicaciones infectadas con anuncios maliciosos hicieron el truco .

Su mensaje dice:

“Si bien los usuarios de Android pueden ser redirigidos de la navegación regular, creemos que las aplicaciones infectadas que contienen módulos de anuncios están cargando cadenas similares que conducen a esta página cryptomining. Desafortunadamente, esto es común en el ecosistema de Android, especialmente con las llamadas aplicaciones “gratuitas”.

Los investigadores de Malwarebytes no pudieron identificar todos los dominios a los que se redirigía a los usuarios. Se las arreglaron para identificar cinco dominios, y concluyeron que estos recibieron aproximadamente 800,000 visitas por día, con un promedio de cuatro minutos de minería, por usuario.

Para descubrir la cantidad de hashes que se producen, señalan los investigadores, se utilizó una tasa conservadora de 10 h / s. Esta baja tasa de hash, junto con el promedio de cuatro minutos gastados a tiempo, significa que los hackers detrás de ella solo podrían estar ganando “unos pocos miles de dólares” por mes.

La Tendencia Cryptojacking

Cabe destacar que los investigadores descubrieron la campaña drive-by mientras estudiaban un malware independiente denominado EITest. Estaban probando varias cadenas que a menudo daban lugar a estafas de soporte técnico en Windows, pero pronto descubrieron que las cosas eran diferentes cuando usaban Android.

La tendencia actual de cryptojacking aparentemente comenzó cuando el sitio web de índice de torrents The Pirate Bay comenzó a usarlo como una alternativa potencial a los anuncios. Desde entonces, los malos actores aprovecharon el código que Coinhive proporciona a la mina Monero, y lo usaron en las extensiones de Google Chrome , el sitio web de UFC e incluso el Wi-Fi de Starbucks.

Mientras que en sus PC, los usuarios pueden bloquear scripts de minería de criptomonedas utilizando programas antimalware en sus máquinas y navegando por la web a través de navegadores con herramientas incorporadas como Opera y Brave, se les recomienda a los usuarios de Android que usen Google Play Store y utilicen software de seguridad para evitar este tipo de practicas con su dispositivo.

Con información de ccn.com