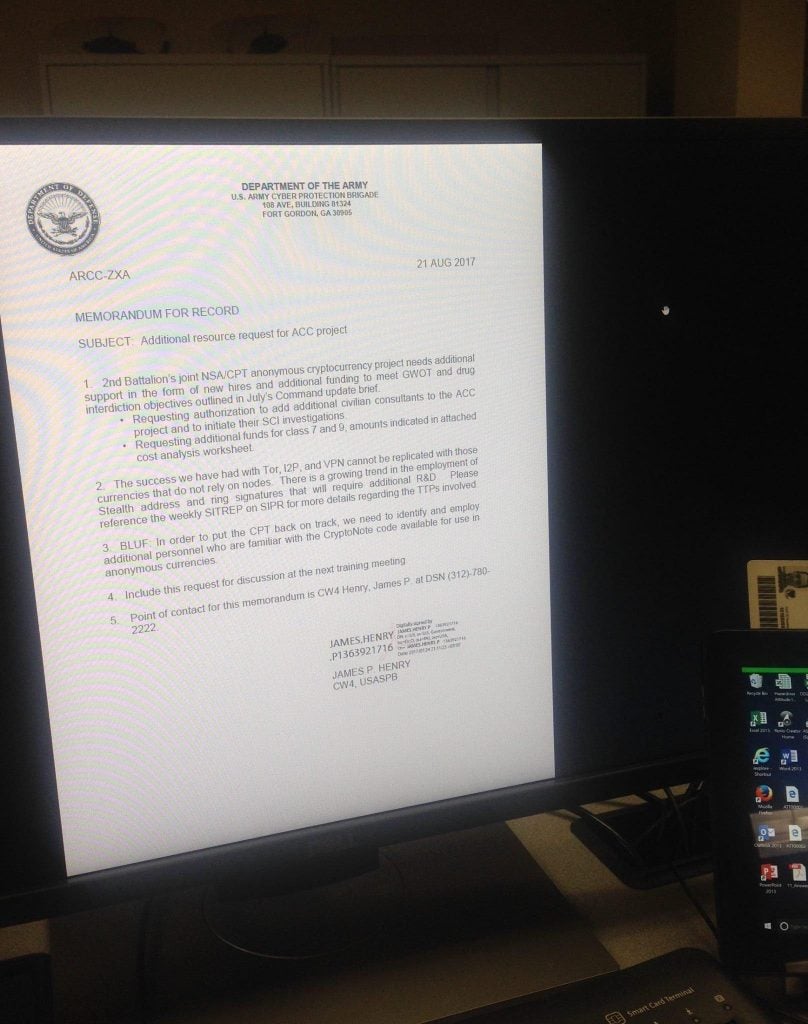

Una fotografía publicada en el imageboard 4chan parece mostrar un memorando del 21 de agosto de 2017 de la Brigada de Protección Cibernética del Ejército de EE. UU. El documento alude al hecho de que el ejército de EE. UU. Se ha unido con la Administración de Seguridad Nacional (NSA) en investigaciones exitosas en curso contra "Tor, I2P y VPN", con una solicitud de fondos adicionales para proyectos adicionales contra criptomonedas.

El documento filtrado parece mostrar soluciones de privacidad comprometidas

"El éxito que hemos tenido con Tor, I2P y VPN" comienza una imagen supuestamente filtrada de un memorando en la placa 4chan, completa con el membrete del Departamento de Defensa, que parece ser de la Brigada de Protección Cibernética del Ejército de Estados Unidos "no se puede replicar con las monedas que no dependen de los nodos. Hay una tendencia creciente en el empleo de direcciones Stealth y firmas de anillos que requerirán I + D adicional ".

Durante mucho tiempo se asumió que los militares del gobierno y las fuerzas de seguridad infiltraron y comprometieron aspectos de The Onion Router (Tor), Invisible Internet Project (I2P), Redes Privadas Virtuales (VPN) y otras formas de enmascarar la actividad en línea, pero las confirmaciones fueron difíciles de conseguir. por.

La imagen en cuestión parece ser legítima, aunque siempre se justifica una gran dosis de escepticismo en casos como estos. Tampoco siempre está claro por qué alguien debería desear que esta información se filtre. Sin embargo, la fotografía publicada muestra un documento de aspecto oficial que aparece en un monitor de terminal, y justo a la derecha es una tarjeta de acceso común o CAC, con una imagen, típica de un empleado del Departamento de Defensa. En las fugas, a menudo los huevos de Pascua se dejan como una señal o pista. Eso no es exactamente aparente aquí, y realmente podría ser solo un ejemplo de descuido.

Otra teoría razonable tiene que ver con jugar con los notorios temores de la comunidad criptográfica, que a veces puede ser fácilmente enviada a golpes de histeria de capa y espada. Una forma excelente de limitar el uso de soluciones de privacidad es enviar al ecosistema rumores de que no es otra cosa que una especie de versión maquiavélica de miedo, incertidumbre y duda.

Viejas nuevas noticias?

"El proyecto de criptomoneda anónima conjunta NSA / CPT del 2. ° batallón necesita apoyo adicional", la primera línea del memo revela una unidad involucrada con la Administración de Seguridad Nacional (NSA) y el Equipo de Protección Cibernética (CPT) solicitando más fondos para "nuevos empleados y fondos adicionales para cumplir GWOT y los objetivos de interdicción de drogas esbozados en el informe de actualización del Comando de julio, "Guerra Global contra el Terrorismo (GWOT)" es un pretexto para casi dos décadas de acción invasiva militar y policial.

Si bien los medios como Deep Dot Web podrían decir que tienen noticias rotas, la verdad es que la fotografía se distribuyó entre Steemit , Veekly e incluso Warosu haceunos cinco meses. El documento aún merece la pena diseccionarlo, asumiendo su legitimidad, aunque solo sea para la última frase: Frente de cola hacia abajo (BLUF), "Para volver a encarrilar al CPT, necesitamos identificar y emplear personal adicional que esté familiarizado con el El código de Crypto Note está disponible para su uso en monedas anónimas ", destacó el memorándum.

Crypto Note es la capa de aplicaciones para tokens de privacidad como Bytecoin (BCN), Monero (XMR), Karbo (KRB) y Boolberry (BBR). Crypto Note se anuncia a sí mismo como que usa una función de límite de memoria que es difícil de canalizar. Que las agencias relevantes encargadas de monitorear y rastrear las soluciones de privacidad de Internet, y ahora las monedas, necesiten ayuda externa con Crypto Note puede decir mucho sobre dónde están las diversas divisiones gubernamentales en términos de su visión de seguridad.

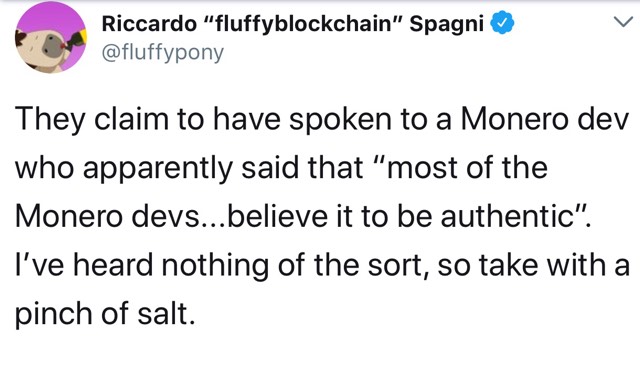

Por su parte, Deep Dot Web afirma haber contactado a "un desarrollador de Monero, que habló bajo condición de anonimato", y el desarrollador "dijo que la mayoría de los desarrolladores de Monero que han visto la filtración creen que es auténtica. Varias fuentes que estuvieron anteriormente en el ejército también dijeron que creen que el documento es real. El contenido del documento es completamente plausible ", destacó el cartel Dividedbyo. "Una fuente anónima que actualmente presta servicios en el ejército de EE. UU. Dijo, por lo que entendieron, que la información contenida en el documento era precisa".

bitcoin